As criptomoedas tem muitos aspectos diferentes, não apenas moedas e tokens . A tecnologia em torno das criptomoedas está em constante evolução, tornando-se mais rápida, mais segura, menos poluente e mais privada ou anônima. CryptoNight é uma parte disso. Considerado um dos algoritmos de hash ou mineração mais comuns , ele foi criado em resposta a dois problemas: falta de privacidade nas transações no blockchain e centralização crescente de hardware dedicado de mineração ASIC.

Neste artigo, vamos discutir:

O que é CryptoNight?

CryptoNight é um algoritmo de hash desenvolvido em 2013 para oferecer suporte ao protocolo CryptoNote. Ele é executado no consenso de Prova de Trabalho ( PoW ) do CryptoNote , o que significa que os mineiros devem resolver equações matemáticas complexas para minerar, e foi criado por dois motivos:

Para permitir transações não rastreáveis: Apesar do Bitcoin ( BTC ) ser inicialmente considerado como “moeda não rastreável”, em muitos aspectos o oposto é verdadeiro. Assim, onde as transações BTC são exibidas publicamente no blockchain (facilmente visualizáveis se alguém souber o endereço público ), o CryptoNight teve como objetivo adicionar privacidade às transações individuais.

Para restringir o domínio da mineração de Circuitos Integrados de Aplicativos Específicos (ASICs): O aumento dos ASICs significa que os indivíduos não têm chance de competir na mineração de criptomoedas. Isso levou a uma comunidade de mineração desigual e a uma ameaça de centralização para blockchains e criptomoedas. CryptoNight visa acabar com isso e, assim, restaurar a igualdade.

Como o CryptoNight habilita transações não rastreáveis?

Para lidar com as questões de privacidade dos usuários de criptomoedas, o CryptoNight foi projetado com duas tecnologias de privacidade importantes:

Assinaturas de anel: Consiste na criação de um anel de possíveis signatários, incluindo o próprio signatário e outros não signatários, todos válidos e iguais, para autorizar uma transação. Suas assinaturas estão todas mescladas, tornando impossível saber quem é o verdadeiro signatário.

Endereço secreto: os endereços secretos fornecem segurança adicional ao destinatário de uma transação. O sistema exige que o remetente de uma moeda digital crie um endereço único aleatório para uma determinada transação. Isso significa que várias transações podem ser mascaradas como provenientes de endereços únicos diferentes, o que torna mais difícil rastreá-las.

Esses recursos atingiram seu objetivo, mas também levaram à exclusão de várias moedas de privacidade das bolsas de criptomoedas populares ( DEXs e CEXs ) devido a questões regulatórias.

Quais são os diferentes tipos de mineração?

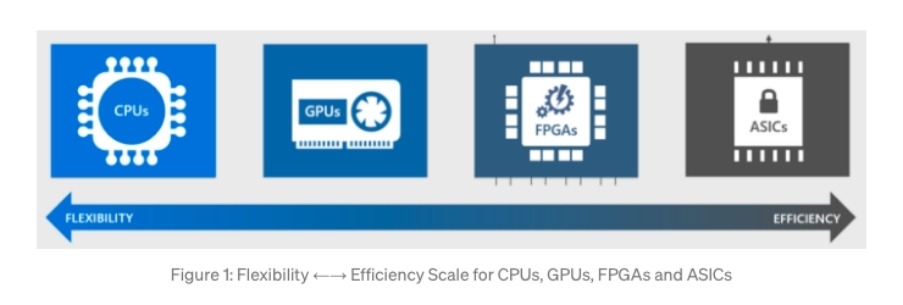

Para entender completamente por que o CryptoNight foi desenvolvido e por que visa combater a mineração ASIC, é importante primeiro entender quais tipos de mineração existem. Nos primeiros dias da criptomoeda, toda a mineração de Bitcoin (BTC) era realizada em computadores domésticos individuais usando CPUs, o que significa que as oportunidades eram compartilhadas.

No entanto, à medida que as criptomoedas se tornou cada vez mais lucrativa e competitiva, unidades com cálculos mais rápidos e, portanto, maior capacidade de ganhar recompensas, passaram a dominar o mercado. Isso significava que equipamentos de mineração mais lentos ou menos potentes não podiam competir, e não eram lucrativos e, por fim, obsoletos. Aqueles com equipamentos mais poderosos e mais caros logo eliminaram os concorrentes. Com o aumento de suas recompensas, essas mineradoras compraram mais equipamentos e logo passaram a dominar a mineração, finalmente representando uma ameaça à descentralização do blockchain. Existem quatro tipos principais de equipamentos usados para mineração:

Unidades Centrais de Processamento (CPUs): É a forma mais simples de mineração e pode ser realizada em um computador doméstico ou até mesmo em um telefone celular. Isso torna a mineração mais acessível a mais pessoas, mas os lucros são baixos, pois não podem competir com equipamentos mais poderosos.

Unidades de processamento gráfico (GPUs): esta é a próxima etapa da mineração da CPU e requer uma placa gráfica. Os custos iniciais e de manutenção podem ser bastante altos, mas são mais eficientes e lucrativos do que a mineração de CPU.

Circuitos integrados de aplicações específicas (ASICs): Esses circuitos são construídos especificamente para mineração e podem ser muito lucrativos. Eles requerem grandes quantidades de energia e muito espaço, especialmente porque os mineiros ASIC tendem a ter mais de um. Ao contrário de outros tipos de dispositivos de mineração, os

ASICs só podem ser usados para minerar criptomoedas e nada mais.

FPGA (Field Programmable Gate Arrays): são semelhantes aos ASICs, mas podem ser reprogramados para atingir determinados algoritmos, enquanto os ASICs são personalizados para um determinado algoritmo. Eles são caros, mas também podem ser muito lucrativos. Apesar de não serem tão eficientes quanto os ASICs, sua capacidade de serem reprogramados os tornou os favoritos com mineração em nuvem.

A mineração em criptomoedas hoje requer grande poder de processamento e dinheiro, não apenas para os próprios computadores, mas também para eletricidade, instalações de armazenamento, transporte e assim por diante. Tudo isso significa que a mineração está cada vez mais concentrada nas mãos de poucos que podem pagá-la, o que por sua vez significa uma centralização crescente. CryptoNight pretende desafiar isso.

Como o CryptoNight é estruturado?

Apesar de usar um consenso PoW, assim como o algoritmo SHA-256 do BTC , o CryptoNight se diferencia em seu design para ser mais compatível com as CPUs de PCs domésticos. Isso foi feito especificamente para tentar orientar a mineração dos ASICs dominantes de volta às pessoas e, assim, redescentralizar a mineração. A CryptoNight emprega os seguintes métodos para atingir seu objetivo:

Requerendo memória de acesso aleatório (RAM): ASICs são tradicionalmente construídos com foco em algoritmos de hash que não precisam de acesso à memória, como o algoritmo SHA-256. Eles são limitados apenas pela rapidez com que podem fazer os cálculos. Para tornar as GPUs e CPUs competitivas, o CryptoNight requer acesso à memória para cada instância de mineração. Isso favorece CPUs e GPUs, que têm acesso à memória, e torna isso difícil para ASICs.

Dependência de latência: a latência se refere ao tempo necessário para que um cálculo seja emitido, enquanto a dependência se refere ao fato de que o CryptoNight não permite que um segundo cálculo seja executado até que o primeiro seja concluído. A confiança do CryptoNight na RAM significa que 2 MB de memória são necessários para cada cálculo, enquanto sua dependência de latência significa que a criação de um novo bloco depende de todos os blocos anteriores. Isso se torna um trabalho que consome muita memória, o que não é adequado para ASICs.

Projetando um bloco de rascunho que se encaixa exatamente no cache L3 por núcleo em CPUs Intel (cerca de 2 MB): Embora o CryptoNight permita GPUs, ele favorece as CPUs. Para este fim, o algoritmo projetou seus dados de trabalho para corresponder ao tamanho da memória cache compartilhada por núcleo em uma CPU moderna. Esse tipo de memória tem baixa latência quando comparada às GPUs e, portanto, as CPUs têm uma vantagem significativa, o que torna a mineração mais igualitária.

Como o CryptoNight evoluiu?

ASICs são desenvolvidos continuamente e personalizados para atingir algoritmos específicos. Para tanto, CryptoNight teve que continuar evoluindo, algo que fez por meio de ajustes e bifurcações. O algoritmo de hash passou por muitas versões iniciais, já que sua versão original, CryptoNight v0, era ineficiente em interromper ASICs. As criptomoedas em execução no algoritmo, incluindo Monero e Aeon, também fizeram suas próprias modificações e se ramificaram para tentar reduzir a mineração ASIC. Até agora, entretanto, nenhum algoritmo é 100% à prova de ASIC. Algumas das principais versões do CryptoNight são as seguintes:

- O CryptoNight-Light foi projetado para usar um bloco de rascunho menor, em torno de 1 MB, para facilitar o hash em hardware inferior.

- O CryptoNight-Heavy foi implementado com um bloco de rascunho maior, em torno de 4 MB, para ver se o uso intensivo de memória poderia afastar os ASICs.

- O CryptoNight v7 foi desenvolvido a partir das variantes acima, com o tamanho do bloco de rascunho destinado à CPU de 2 MB. Após novos ASICs serem encontrados mais uma vez, ele foi ainda mais ajustado para se tornar o CryptoNight v8.

Quão eficaz é o CryptoNight no combate à mineração ASIC?

É impossível parar completamente os ASICs, pois os chips são fabricados de forma personalizada e projetados especificamente para um determinado algoritmo de hashing. Assim, logo ficou estabelecido que, para interromper a mineração ASIC, os algoritmos precisavam ser bifurcados com frequência. Isso significaria ajustar o algoritmo de mineração e, assim, forçar um novo ASIC a ser customizado. O CryptoNight v7 foi criado por esse motivo, após o qual o CryptoNight v8 foi criado em outubro de 2018.

No final de dezembro de 2018, no entanto, novos ASICs foram detectados novamente. Isso foi particularmente relevante quando se olhava para Monero ( XMR ), quando em fevereiro de 2019, apesar de usar o CryptoNight para eliminar ASICs, descobriu-se que as plataformas dominavam sua mineração em mais de 85% . Isso significava que ainda era impossível ser totalmente resistente a ASIC e, portanto, o CryptoNight falhou. A descoberta também destacou como a mineração ASIC estava diminuindo a cada bifurcação , apenas para retornar depois de ter tempo para ser redesenhado. Isso significava que, embora impossível de eliminar totalmente, a dominação ASIC poderia ser continuamente adiada, dando crédito à teoria de que a bifurcação seria o caminho a seguir para o CryptoNight.

No entanto, a bifurcação traz seus próprios problemas, pois as atualizações regulares vêm com algumas alterações indesejadas. Por exemplo, uma bifurcação em 2018 acabou criando três novas moedas para Monero (XMO, XMC, XMZ) e anonimizando as transações. Isso era um problema, já que muitas moedas da CryptoNight, como Bytecoin, não podiam permitir que isso acontecesse – sendo que é um de seus princípios fundamentais. Assim, bifurcação nem sempre é uma opção, e o CryptoNight teve que oscilar entre lutar contra ASICs e permitir ASICs, dependendo da tecnologia disponível a qualquer momento.

Quais moedas usam o algoritmo de hash do CryptoNight?

O CryptoNight, como o algoritmo de hashing desenvolvido pela CryptoNote, já teve sua primeira moeda em Bytecoin (BCN), que é a moeda do CryptoNote. Depois disso, em 2014, a moeda proeminente Monero juntou-se ao algoritmo, e com isso, mais se seguiram. O desejo de Monero de ser livre de ASIC e a falha do CryptoNight nesse ponto, no entanto, finalmente o levou a abandonar o algoritmo para RandomX. No entanto, isso não significou o fim do algoritmo. Com as diferentes tecnologias oferecidas nas várias versões do CryptoNight, as moedas permaneceram e utilizaram a que mais se adequava às suas necessidades. Alguns optam por versões menos resistentes ao ASIC, como v0, enquanto outros escolhem as mais robustas neste momento, como v8. Além disso, conforme as moedas se bifurcam, algumas se bifurcam para outras versões do CryptoNight, enquanto outras adotam algoritmos diferentes. A lista atual de moedas CryptoNight inclui B2B Coin, Balkancoin, Bold e Bytecoin, entre outros.

Conclusão

CryptoNight é um algoritmo robusto que trouxe alguma igualdade de volta à mineração, mas ainda nunca atingiu totalmente seu propósito de ser resistente a ASIC. Sua capacidade de dar um nível mais alto de anonimato às transações e mascarar o endereço de envio oferece uma vantagem sobre alguns outros algoritmos e protocolos. O facto de trabalhar em conjunto com o seu protocolo CryptoNote e a moeda Bytecoin também oferece possibilidades futuras aliciantes, uma vez que tem todas as disposições necessárias para continuar a experimentar. Assim, à medida que a tecnologia evolui, é possível que um dia o CryptoNight cumpra plenamente sua promessa de ser um equalizador para a mineração de criptomoedas.