Em um alerta recente, o agregador de exchanges Jupiter (JUP) revelou em um comunicado oficial, em 19 de agosto, uma extensão de navegador maliciosa que tinha como alvo usuários DeFi do blockchain Solana (SOL). Conforme informou a nota, foi identificada uma extensão maliciosa do Chrome chamada “Bull Checker”, que tinha como alvo usuários em vários subreddits relacionados a Solana.

“Na semana passada, recebemos relatos de que um pequeno número de usuários usando Solana DeFi foi drenado. Após uma investigação extensiva, identificamos uma extensão maliciosa do Chrome chamada “Bull Checker” que tinha como alvo usuários em vários subreddits relacionados a Solana. Usuários com esta extensão interagiriam com os dApps normalmente, teriam a simulação exibida normalmente, mas teriam a possibilidade de seus tokens serem transferidos maliciosamente para outra carteira após a conclusão da transação”.

Jupiter aconselhou que, no caso do usuário ter esta extensão (ou extensões semelhantes com permissões extensas nas quais não pode confiar), a removê-la imediatamente, destacando que não há vulnerabilidade encontrada em nenhum dos dapps ou carteiras.

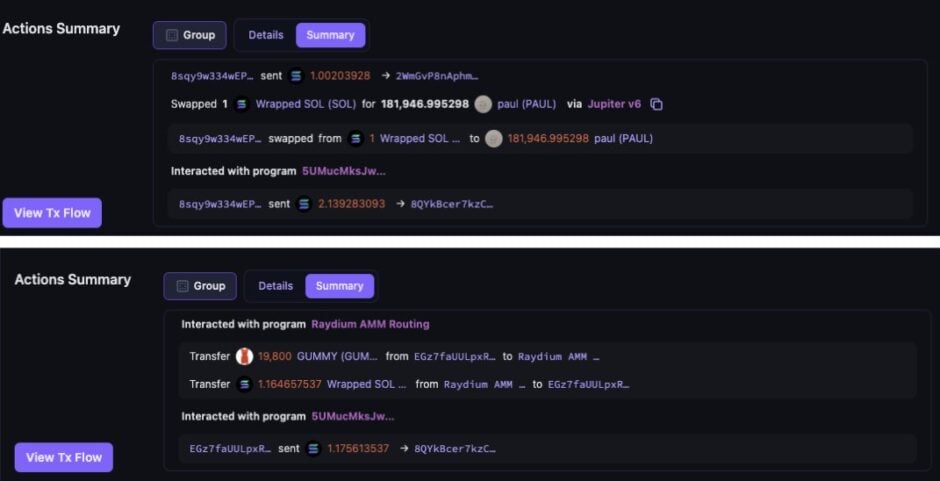

A equipe compartilhou dois 2 exemplos de transações que interagiram com o programa malicioso. “Em ambos os casos, instruções maliciosas foram adicionadas às instruções regulares do Jupiter e do Raydium, e a transação resultante foi assinada pelo usuário normalmente, mas teve seus tokens e autoridade transferidos para o endereço malicioso”.

De acordo com a equipe, após realizar uma investigação adicional com vários usuários afetados que foram drenados pelo mesmo programa, foi identificada uma extensão chamada “Bull Checker”, que tem permissões para ler e alterar todos os dados no site, como uma causa potencial. Além disso, o Raydium também confirmou que seu usuário afetado tem a mesma extensão instalada.

“O Bull Checker deve ser uma extensão somente leitura que permite que você visualize os detentores de memecoins. Não deve haver necessidade de uma extensão como essa para ler ou gravar dados em todos os sites. Isso deveria ter sido um grande sinal de alerta para os usuários, mas aparentemente vários usuários continuaram a instalar e usar a extensão. Após instalar o Bull Checker, ele esperará até que um usuário interaja com um dApp regular no domínio oficial, antes de modificar a transação enviada para a carteira para assinar. Após a modificação, o resultado da simulação ainda será “normal” e não parecerá ser um dreno”, explicou.

Jupiter também descobriu em sua investigação que o Bull Checker foi divulgado por uma conta anônima do Reddit, chamada “Solana_OG”. “Essa pessoa parecia visar usuários que buscavam negociar memecoins e os atraiu para baixar a extensão”.

Identification Of Malicious Extension

Over the last week, we received reports that a small number of users using Solana DeFi got drained.After extensive investigation, we have identified a malicious Chrome extension called “Bull Checker” that had targeted users on several… pic.twitter.com/pubayfmD9h

— Jupiter 🪐 (@JupiterExchange) August 19, 2024